Dedicado Servers Desarrollado por 3rd Procesadores Intel Xeon de generación

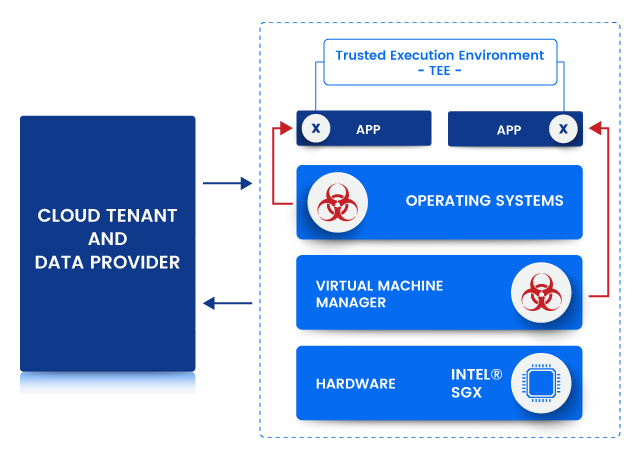

SGX proporciona una capa crítica de protección de datos, que desempeña un papel importante en la habilitación de la informática confidencial. La tecnología se ha mejorado significativamente con el lanzamiento de 3rd Generación de Intel® Xeon® Procesadores escalables (nombre en código Ice Lake), que pronto estarán disponibles con phoenixNAPestá dedicado server automatizadas.

Como Intel Next Wave Cloud Proveedor de servicio, phoenixNAP será uno de los primeros data center proveedores para ofrecer acceso a procesadores de última generación a escala global. Además de las mejoras en la velocidad del reloj y el recuento de núcleos, los últimos 3rd Los procesadores escalables Intel Xeon de generación también incluyen la capacidad Intel SGX actualizada, lo que proporciona una base para la informática confidencial.

Soluciones informáticas confidenciales

Aprovechando los procesadores Intel de última generación, phoenixNAPestá dedicado servers proporcionará el más alto nivel de rendimiento y seguridad. Las organizaciones que busquen habilitar la informática confidencial podrán aprovecharlas utilizando múltiples modelos de implementación: tradicionales dedicados servers, Bare Metal Cloudy Data Security Cloud.